一、前言

資通安全研究與教學中心(Taiwan Information Security Center,簡稱 TWISC) 於 2005 年 4 月正式成立, 由前國家科學委員會資通安全人才培育計畫經費補助。TWISC 整合了國內各大學及研究機構的資源與專家學者,目的在於匯集羣英的力量來強化我國資通安全之研究與發展,提升全民資通安全認知,並促成政府、學術機構以及民間企業間合作管道的建立。

目前資安旗艦計畫中 TWISC 2.0 計畫於北、中、南設立七個資通安全研究與教學中心。亦即位於台北的台灣科技大學 (TWISC@NTUST)、台灣大學 (TWISC@NTU),位於新竹的陽明交通大學 (TWISC@NYCU) 與清華大學(TWISC@NTHU),位於台中的中興大學(TWISC@NCHU)、位於台南的成功大學(TWISC@NCKU) 以及位於高雄的中山大學 (TWISC@NSYSU)。

中研院的資安中心 (TWISC@AS) 負責各中心之橫向資源整合與合作協調的聯盟辦公室,協助媒合各中心的國際交流與產學合作。同時也扮演政府智庫角色,由前瞻議題研究小組主動尋找國內外重要資安 議題,對這些議題進行深入的剖析,將分析結果形成政策建議,以作為政府施政時的參考。本中心致力 於將研究成果貢獻於學術及實務領域,研究議題包含資訊安全、網路安全、個人隱私保護、資訊安全法規、不實訊息以及前瞻密碼研究,牽涉的層級從個人層級擴展到國家的層級,並與資安領域專家以及學術單 位合作,例如技服中心、資策會、國網中心、工研院、國安局等。

二、研究方向

• 資安政策,包含技術發展政策、產業發展政策以及資安法規與制度。

• 不實訊息,包含不實訊息的偵測、訊息傳遞網絡以及相關支援技術,如自然語言分析、機器學習技術、社群行為分析等。

• 資料安全,包含密碼學、後量子密碼學、幾何密碼分析、雲端運算安全、個人隱私資料安全與保護、資料庫安全及存取權限管理。

• 軟硬體安全,包含軟體弱點分析、組合推論(compositional reasoning)、模組檢測、安全系統評價(security system evaluation),智慧卡、RFID、FPGA 安全測試和嵌入式系統的安全性。

• 網路安全,包含安全協議分析、生物識別分析、入侵檢測和預防、社群網路安全、無線網路和無線設備滲透測試、可攜式設備滲透測試。

• 安全控管,包含安全稽核、資訊安全管理系統、風險管理。

• 利用巨量資料分析技術,進行資安威脅零時差攻擊分析。

三、重要成果

• 藉由開發輿情辨識系統來協助提升媒體判讀能力,收集大量文本資料於非結構性資料庫中,資料包含從惡意網站、內容農場取得的問題資料,以及由查核網站、政府相關單位澄清網頁等位置收錄的正確資料,並從中標記情緒字眼和可能涉及法律規範的用詞,用以產生情緒辭庫和對應之警語。運用機器學習和自然語言處理的技術分析內容,以量化網站的風險程度來呈現給群眾參考,透過降低恣意轉發的意願來達到抑制來源不完整之訊息與詐騙陷阱的散播機制效果。

• 開發 SKI+ 點對點加密通信軟體,促使點對點加密應用軟體可以跨平台使用外,並透過推廣點對點加密應用軟體至公家機關及中研院,宣導資訊安全於資訊傳輸上的重要性,同時免於被惡意人士截獲後產生立即之利益,並且可以實現資料在地化和本土自主開發。

• TWISC 整合國內學界、資策會及工研院之資安能量共同進行並完成了為期 3 年 (2006/6 ~ 2009/7) 的大規模跨國資安科技合作計畫 --iCAST。

• 發展程式碼基本安全測試工具和建立一個網路應用程式漏洞掃描平台。檢測內容包括 SQL injection, cross-site scripting 等。

• 發展智慧卡、RFID、FPGA 的硬體測試技術,包括時序分析,功率分析和電磁分析。

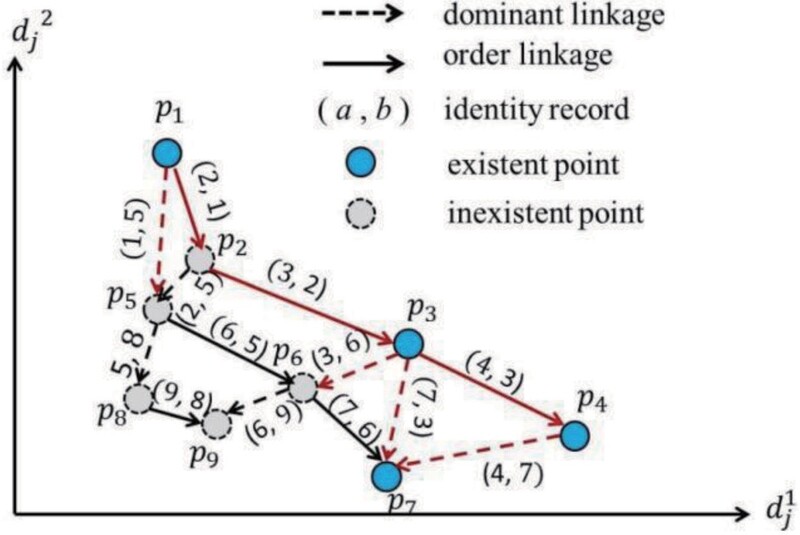

• 在雲端伺服器領域提出了一套安全的功能化 top-k 的詢問機制,稱之為 SFTopk,此安全詢問機制能夠應用在不被受信任的儲存伺服器中。

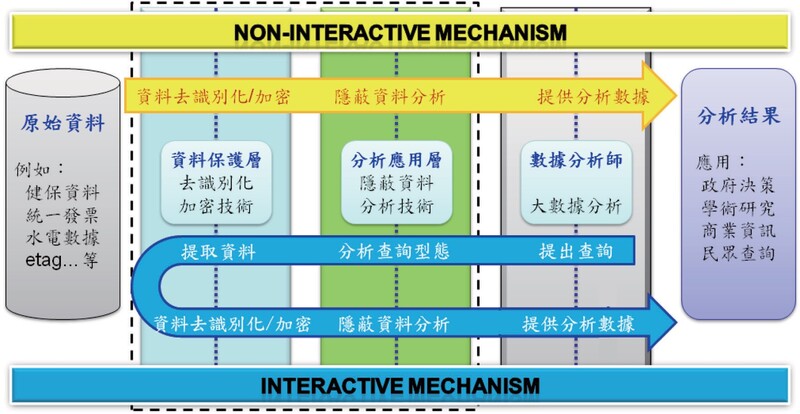

• 與工研院及資策會共同研發自動對來源資料各屬性去識別化或加密保護機制之系統,採用差分隱私(Differential Privacy) 演算法為基礎。

• 利用絡基密碼學來抵抗大型量子電腦的攻擊,透過利用 GPU 大幅加速 Gauss Sieve 演算法,在全球著名的 Darmstadt SVP Challenge 上,成功地解決了 130 維空間上的最短絡向量問題。

• 設計並實作可程式化公開金鑰密碼系統加速器 Hydra 晶片,採低耗能的設計、並為可能的側向攻擊預做防範,運用在目前當紅的物聯網 IoT 應用上面,以提供次世代物聯網高強度的安全性。

• 針對各類型惡意程式利用虛擬機器內省技術 (Virtual Machine Introspection) 進行動態行為側寫、分析以及鑑識應用。

• 提出一個 polynomial-time 演算法應用於 graphics processing units,用於解決 underdetermined multivariate quadratic equations,此外針對線性遞歸序列提出處理平行處理的 QUAD 資料流加密演算法。

• 利用密碼學技術,研究內政部自然人憑證公開金鑰之安全議題,並利用最先進的 Coppersmith 格基約減演算法(Coppersmith method) 成功地破解了超過 100 張自然人憑證中的公開金鑰,發現部份自然人憑證存在可能遭受惡意攻擊的潛在危險。

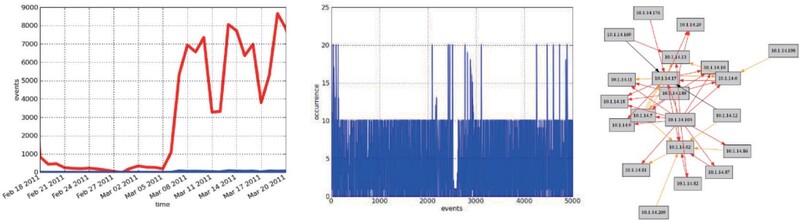

• 建立 Cyber Security Center Intelligent Center (CSIC), 提供資安情資相關服務,包括惡意軟體及行為偵 查 (Malicious software and malicious behavior detection),DNS 及 HTTP 非 侵 入 式 分 析 (Passive analysis of DNS and HTTP traffic), 以及大尺度主動的網路掃描分析 (Proactive large-scale network reconnaissance)。

四、未來展望

• 整合產、官、學、研之資源與專家學者,執行資安相關之策略規劃與計畫,並協助推廣資安新知與認知。

• 追求資安技術研發之卓越性,與世界一流之領先研究機構並駕齊驅。

• 推動產學合作,研發資安相關應用,促進資安技術移轉。

• 建立國內與國際資安合作交流平台,包括交換學者與交換學生並主辦實務研討會與學術會議等。

• 與資通安全處及國安局合作,推動成立國家級密碼研究機構。

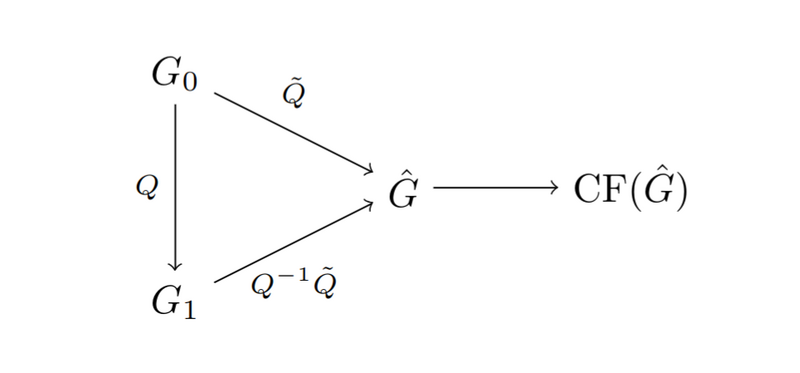

圖 1、去識別化技術開發架構與查詢機制

圖 2、惡意流量識別

圖 3、惡意程式識別

圖 4、SFTopk 安全詢問機制示意圖

中研院資安中心:未來人工智慧與後量子密碼的資安研究

一、計畫概述

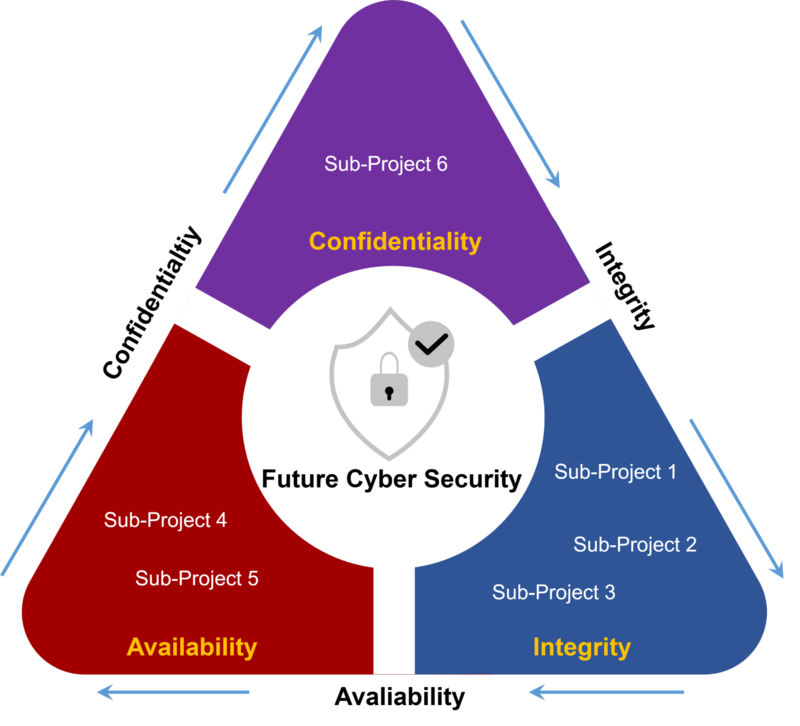

由於資訊安全威脅日益嚴重,對國家安全與社會產生影響,「未來網絡安全」綜合項目至關重要。本總計畫要旨在加強AI網絡安全及後量子密碼學,並提高國家資訊安全並貢獻學術研究。本總計畫預計包含六個子計畫:「透過資料關聯和來源分析偵測隱蔽的網路攻擊」使用MITRE ATT&CK框架開發深度學習算法以實現有效的入侵檢測系統;「利用網路威脅情報和生成的惡意程式強化發掘惡意行為」專注於主動惡意軟體防禦,通過整合MITRE ATT&CK框架及CTI報告,生成TTP惡意軟體;「對抗網路攻擊的實踐、理論和防禦」研究AI模型對對抗性攻擊的穩健性;「穩健多模態深偽偵測和抑制」通過設計穩健的深偽偵測演算法來檢測多模態的深偽圖像與影片;「零信任聯合學習」提出零信任聯邦學習架構,研究聯邦學習的安全性、隱私性、穩健性、可驗證性及公平性;「後量子密碼學」追蹤研究NIST後量子密碼學標準化進程,協助開發更安全的密碼系統以抵禦量子攻擊及後量子遷移。本計畫具有巨大潛在影響與好處,包括提高國家資訊安全,為學術研究做出貢獻。通過專注於機密性、完整性和可用性,該項目將提供全面保護。它將促進網絡安全行業的長期發展,並幫助建設智能安全國家。

關鍵研究主題

圖 5、未來網絡安全鐵三角:機密性、完整性、可用性

二、計畫架構與研究方向

-

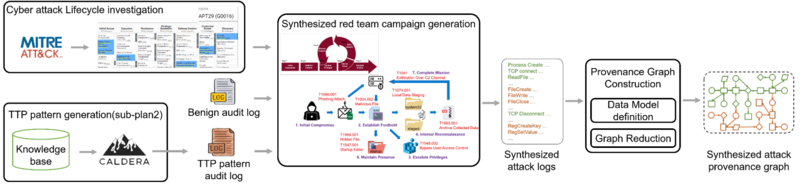

子計畫一:Stealth Cyber Attack Discovery via Data Correlation and Provenance Analysis

PI:黃彥男特聘研究員-

主動蒐集已知攻擊技術,並採用MITRE ATT&CK框架來建立相關攻擊知識

-

開發自動化生成多樣化攻擊情境技術,用來收集含有多樣化攻擊的稽核日誌資料集,及早發掘潛在威脅

-

開發基於鑑識圖與人工智慧之高穩健性攻擊即時偵測系統,解決傳統和商業入侵檢測系統所面臨的困難(如人工攻擊特徵生成、語意無關之鑑識圖縮減和缺乏公開攻擊資料集)

-

圖 6、多樣化攻擊情境生成

-

子計畫二:Enhancing Malicious Behavior Discovery with Cyber Threat Intelligence and Generated Malware

PI:黃意婷助理教授

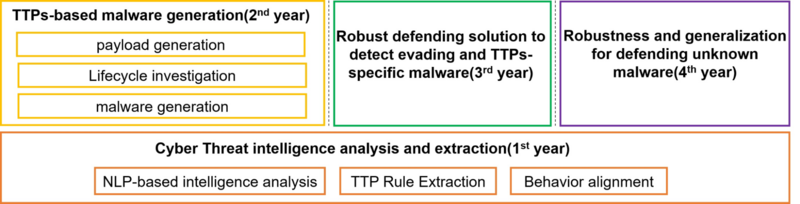

圖 7、強健性惡意行為偵測暨TTP-based惡意程式生成技術

-

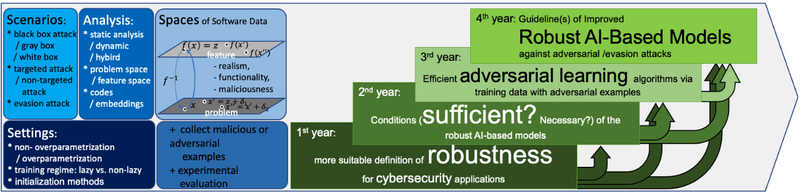

子計畫三:Adversarial Cyber Attack Practice, Theory and Defense

PI:陳孟彰研究員

圖 8、對抗式攻擊之實踐、理論與防禦

-

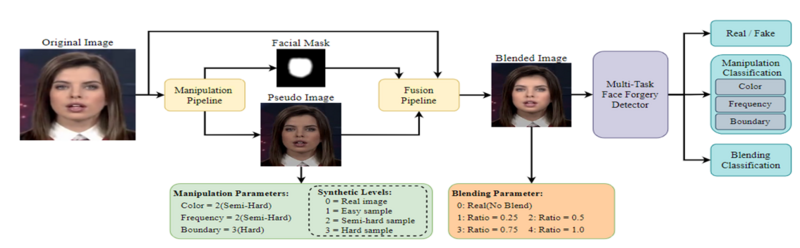

子計畫四:Robust Multi-modal Deepfake Detection and Suppression

PI:陳駿丞副研究員-

蒐集基於最新擴散生成模型的影像與影片資料集,以有效評估偵測演算法對新型人臉偽造或深偽技術的偵測性能。

-

自監督學習(如自融合影像擴增等技術),以學習分辨性與泛化性強的特徵, 進行深偽偵測。

-

研究基於基石模型(如CLIP與LLaVA等視覺語言基石模型)與參數效率微調(Parameter Efficient Fine-Tuning)等技術,以有效利用基石模型已學習的大量資料,以訓練泛化性強的深偽偵測演算法。

-

圖 9、基於多工自融合影像與基石模型之人臉偽造偵測示意圖

-

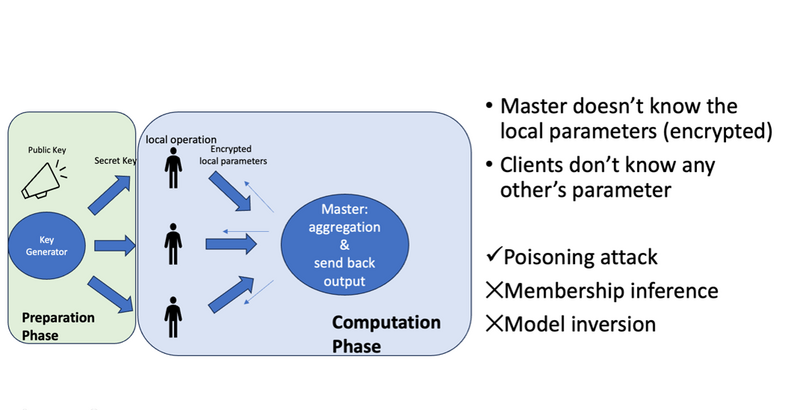

子計畫五:Zero-Trust Federated Learning

PI:李育杰研究員

聯邦式學習是一種將資料保留在用戶端的演算法,然而即便免去了將資料外傳的疑慮,仍存在多種攻擊手段可以在此架構下構成資安問題。基於ADMM分散式最佳化的架構下,針對來自主機端的(1)模型反推攻擊、(2)成員推理攻擊,我們希望透過(1)對用戶參數做(半)同態加密、(2)盡可能減少主機端計算量來達到安全的聯邦式學習。

圖 10、保有隱私的聯邦式學習

-

子計畫六:Postquantum Cryptography

PI:楊柏因研究員-

參與NIST後量子密碼數位簽章競賽,主要專注在MEDS、UOV 和 WAVE 三個方案的深入實作研究 。

-

針對Kyber密碼系統和其他基於理想格的密碼系統進行代數攻擊研究,以評估現代基於格的加密系統的安全性。

-

研究互動協議的後量子安全性,以及在RISC-V CPU上實作基於密碼學標準的加密機制。

-

將Cryptoline整合到編程工具中並推廣和增強 CryptoLine 工具鏈,以提供高速、可證明正確的密碼系統和協議。

-

圖 11、等價矩陣對 LESS 簽章系統之影響

三、重要成果

-

主辦TCC 2023密碼學理論會議:該會議提供與會的國內外研究生、科研單位研究學者及產業專家多元而豐富的交流平台,一共有來自24個國家207位的國內外研究學者與專家參與此一盛會,對於增進我國國際能見度,以及促進我國研究人員之國際交流的目的已達到相當的影響力。會議過程整體順利、圓滿,獲得國內外與會者反饋讚譽,對我國留下良好印象。本次會議與世界眾多學者交流,對國內密碼學發展有關鍵性的影響,可望建立我國理論研究之發展之基石。

-

入圍美國國家標準暨技術研究院舉辦的後量子密碼學標準化競賽(NIST Post-Quantum Cryptography Standardization):

-

Standardized

-

SPHINCS+ (倪儒本)

-

-

4th Round

-

Classic McEliece (倪儒本, 周彤)

-

-

Supplementary Round

-

UOV, TUOV (楊柏因)

-

MEDS, WAVE (倪儒本, 周彤)

-

-

-

發展鑑識系統APILI:APILI可協助資安人員更快速定位惡意行為所使用的相關API call和資源(resource),即早制定防禦手段。其方法基於深度學習,除了偵測惡意程式行為紀錄檔中的high-level惡意行為(i.e. TTP),更可進一步定位惡意行為所使用的low-level API calls,其透過神經網路結合 MITRE ATT&CK 框架、對手策略(tactic)、技術(technique)和實例(procedure),定義了API call、resource和TTP之間的多重注意力機制,以達成將high-level惡意行為定位至low-level API call的創新方法。

四、已發表論文

-

Guo-Wei Wong, Yi-Ting Huang, Ying-Ren Guo, Yeali Sun; Meng Chang Chen, "Attention-Based API Locating for Malware Techniques," IEEE Transactions on Information Forensics and Security, 2023.

-

Po-Han Huang, Yue-Hua Han, Ernie Chu, Jun-Cheng Chen, Kai-Lung Hua, "Multi-Task Self-Blended Images for Face Forgery Detection," in ACM Multimedia Asia 2023, 2023, pp. 1-7.

-

Sin Cheng Ciou, Pin Jui Chen, Elvin Y. Tseng, Yuh-Jye Lee, "Federated Learning for Sparse Principal Component Analysis," in IEEE BigData 2023

-

Han-Ting Chen, Yi-Hua Chung, Vincent Hwang and Bo-Yin Yang, "Algorithmic Views of Vectorized Polynomial Multipliers – NTRU," in Indocrypt 2023.

-

Vincent Hwang, Chi-Ting Liu and Bo-Yin Yang, "Algorithmic Views of Vectorized Polynomial Multipliers – NTRU Prime," in ACNS 2024.

-

Ward Beullens, Ming-Shing Chen, Shih-Hao Hung, Matthias J. Kannwischer, Bo-Yuan Peng, Cheng-Jhih Shih and Bo-Yin Yang, "Oil and Vinegar: Modern Parameters and Implementation," IACR Transactions on Cryptographic Hardware and Embedded Systems, pp. 321-365, 2023.

-

Tung Chou, Ruben Niederhagen, Edoardo Persichetti, Tovohery Hajatiana Randrianarisoa, Krijn Reijnders, Simona Samardjiska, Monika Trimoska, "Take your meds: Digital signatures from matrix code equivalence," in International Conference on Cryptology in Africa, 2023.